过去一年多,链上世界经历了明显的安全分层:协议层漏洞仍旧存在,但更刺眼的增量风险来自“用户侧入口”。Chainalysis 在 2025 年中更新里提到,个人钱包被盗占比正在上升,2025 年迄今个人钱包被盗占全部被盗资金活动约 23.35%。当攻击者把精力从合约逻辑转向私钥与签名授权,钱包与前端交互就不再只是“工具”,而是安全战场的第一线。

若把时间轴拉回 2025 年上半年,多个事件把行业情绪推向同一处:安全成本正在重估。

Chainalysis 将 Bybit 遭遇的约 $1.5B 事件称为加密史上最大单笔攻击,并指出 2025 年迄今从加密服务被盗金额已超 $2.17B,超过 2024 全年。Elliptic 亦在跨链犯罪报告中提到“record-breaking $1.46 billion Bybit hack”,两家机构数字口径略有差异,但共同指向同一事实:攻击规模与组织化程度都在刷新上限。

安全故事并未停留在交易所或协议本体。6 月,伊朗大型加密平台 Nobitex 遭遇超过 $90M 资产损失,Chainalysis 指出攻击钱包呈现“burner addresses lacking private key access”等特征,事件更像地缘政治打击而非纯粹逐利。某些攻击并不以提现落袋为目的,而是以摧毁信任、制造中断为目标。面对此类风险,行业需要的并非某个“绝对安全”承诺,而是长期可验证的防护能力与响应机制。

在更宏观的统计层面,CertiK Hack3d 报告给了另一组视角:仅 2025 年 Q2,144 起事件合计损失约 $801.3M,其中钓鱼成为最昂贵攻击向量,52 起事件合计被盗约 $395.1M;代码漏洞紧随其后,47 起事件合计约 $235.8M。

数字背后隐含着一个变化:攻击成本下降、作案门槛下沉,诈骗与钓鱼呈现工业化。普通用户遭遇的风险,往往发生在“签名那一刻”。

从“事故新闻”到“证据面板”:安全叙事正在换挡

不少安全事件报道,习惯以金额与受害项目为核心,读者看完只剩两种情绪:恐惧或麻木。更可用的安全叙事,理应给出可操作路径,让用户知道“风险来自何处、如何识别、如何降低”。

Elliptic 报告给出一组颇具冲击力的数据:截至 2025 年 5 月,犯罪分子通过 DEX、跨链桥与 swap 服务转移资金已超 $21B,约为 2023 年估算的三倍;约 12%(约 $2.5B)可归因于朝鲜相关黑客活动。跨链成为“洗钱高速路”,也让安全产品与合规筛查必须更贴近链上真实流动形态。此处的“多链覆盖”不再是营销词,而是最低生存要求。

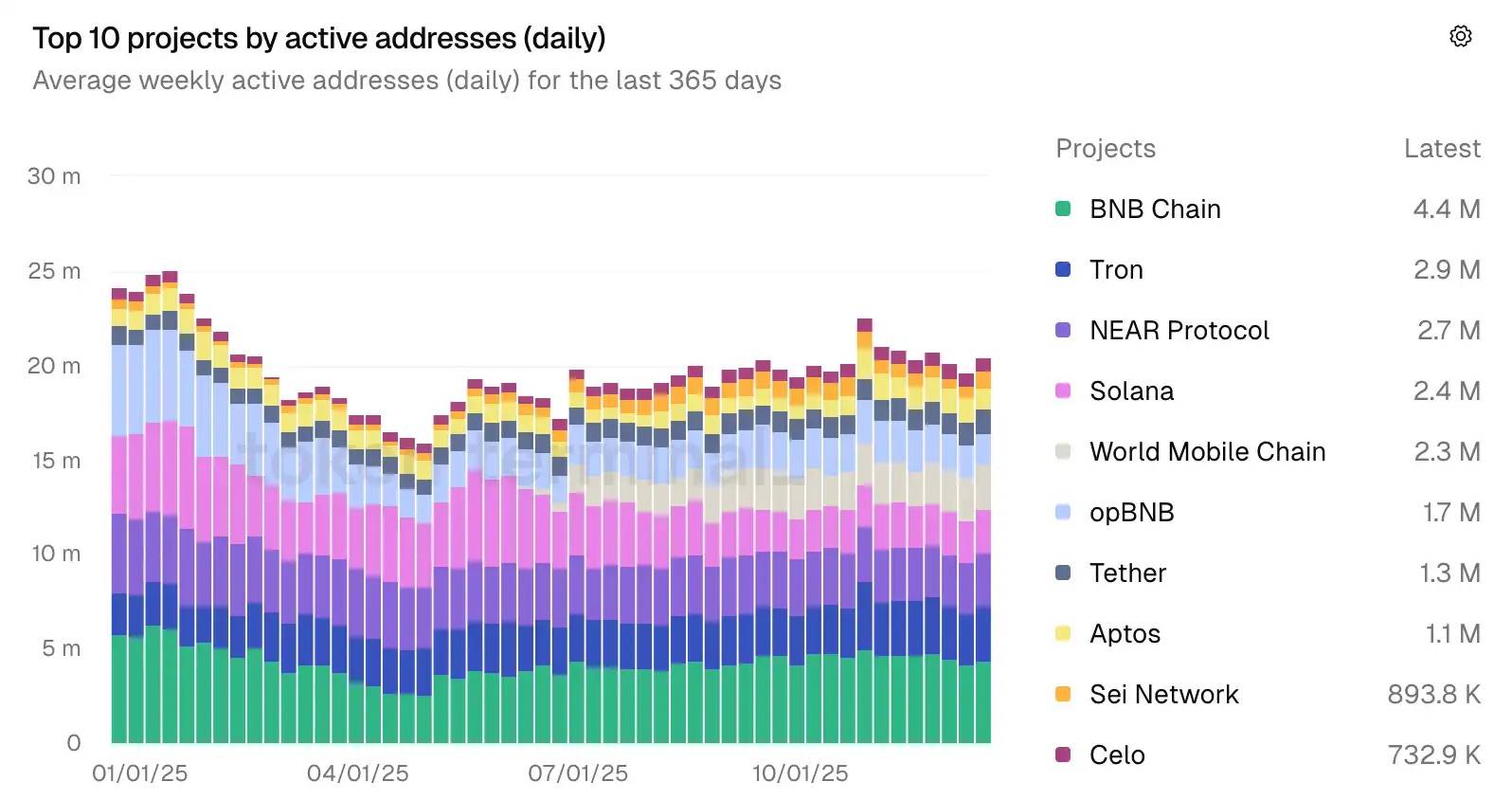

当跨链复杂度上升,风险不只来自“桥被打穿”。Elliptic 还提到,33% 的复杂跨链案件涉及超过三条链,27% 涉及五条以上,20% 涉及十条以上。若普通用户仍以“某条链更安全”来做判断,往往会忽略攻击者真正依赖的工具:链间跳转、资产快速兑换、混淆来源。此时,钱包端的地址筛查、域名拦截、相似地址识别等能力,就变成阻断链上复杂攻击路径的第一道闸门。

钱包端风险爆发:攻击者开始“只打入口,不打城墙”

Chainalysis 在 2025 年中更新里专门点出“personal wallet compromises”增长,并提及“wrench attacks”等现实世界胁迫手段与比特币价格走势相关。攻击者既会在链上做钓鱼授权,也可能在现实世界逼迫交付私钥。安全边界从代码延伸到行为学与物理世界,钱包产品需要同时做“识别器”与“刹车片”。

CertiK 报告里钓鱼损失居首,也印证同一方向:多数用户并非在复杂合约漏洞中失守,而是在“看似正常的签名确认”里被带走资产。

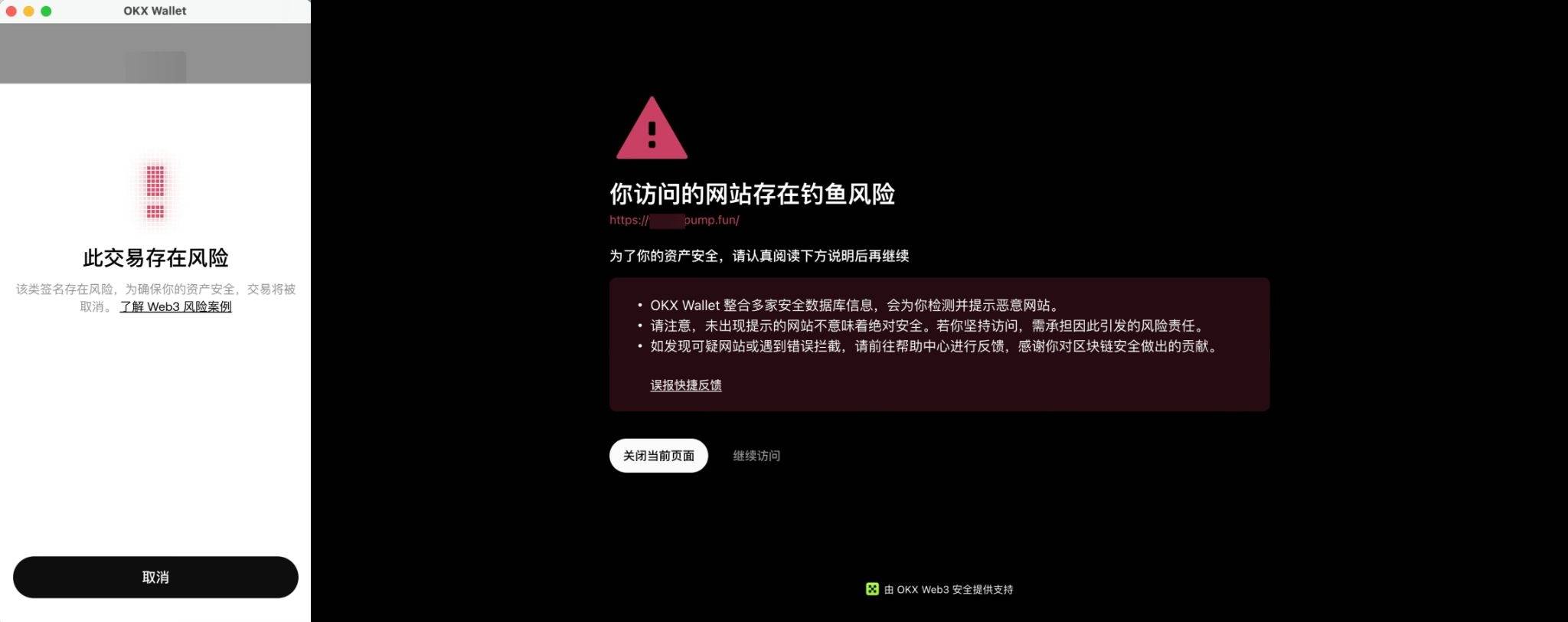

对产品方而言,单靠“安全教育”并不足够;需要把风险提示做到交易前,把高风险代币标记做到搜索与展示层,把恶意域名与相似地址拦截做到交互层。OKX Web3 安全中心将代币检测定位为“检测并标记高风险代币”,将地址筛查描述为“阻止用户与恶意 DApp 或地址进行交互”,指向产品侧干预思路。

普通用户的三步“刹车法”:审计 × 修复 × 交互提示

审计报告对普通用户并非摆设,只是阅读方式需要调整。

第一步可从“模块—时间—机构”三要素入手:若某功能属于高频资金流转入口(例如跨链、DEX 交易、授权管理),优先查看相关模块最近一次审计日期与审计机构,再确认报告范围是否覆盖当前版本或关键路径。帮助中心按模块列出审计范围与日期,可作为快速入口。

第二步需要把“审计结论”与“修复状态”绑在一起看。帮助中心条目会提到风险项数量与修复情况,例如 CertiK 审计提到风险项已修复,Marketplace 审计提到主要风险已完成修复。此类描述属于二手摘要,严谨做法是点进报告全文核对漏洞编号与修复建议,再结合链上合约版本或代码仓库变更记录进行交叉验证。用户未必能完成全部核对,但至少能避免把“审计通过”误解成“永远无风险”。

第三步回到钱包端交互,利用检测能力减少“签错一次就归零”的概率。对普通用户而言,养成“看到风险提示就停一下”的习惯,比研究每个漏洞细节更现实;产品端若能把提示提前到签名前,并在可疑授权、相似地址、恶意域名等场景做强制提醒,才能把安全从“事后追责”拉回“事前刹车”。

案例观察:OKX Web3 把审计材料做成“可检索资产”

前两天刚写完一篇 2025 年安全事故盘点,原本打算收尾交稿,结果在补引用时顺手点进 OKX Web3 安全中心。页面并不花哨,却有一种“把可验证材料摊开给人看”的克制感:白皮书、风险检测能力说明、合规筛查框架,以及一处显眼的审计报告入口。越往下翻,越能感到行业叙事正在发生位移——从“讲安全”转向“交证据”。

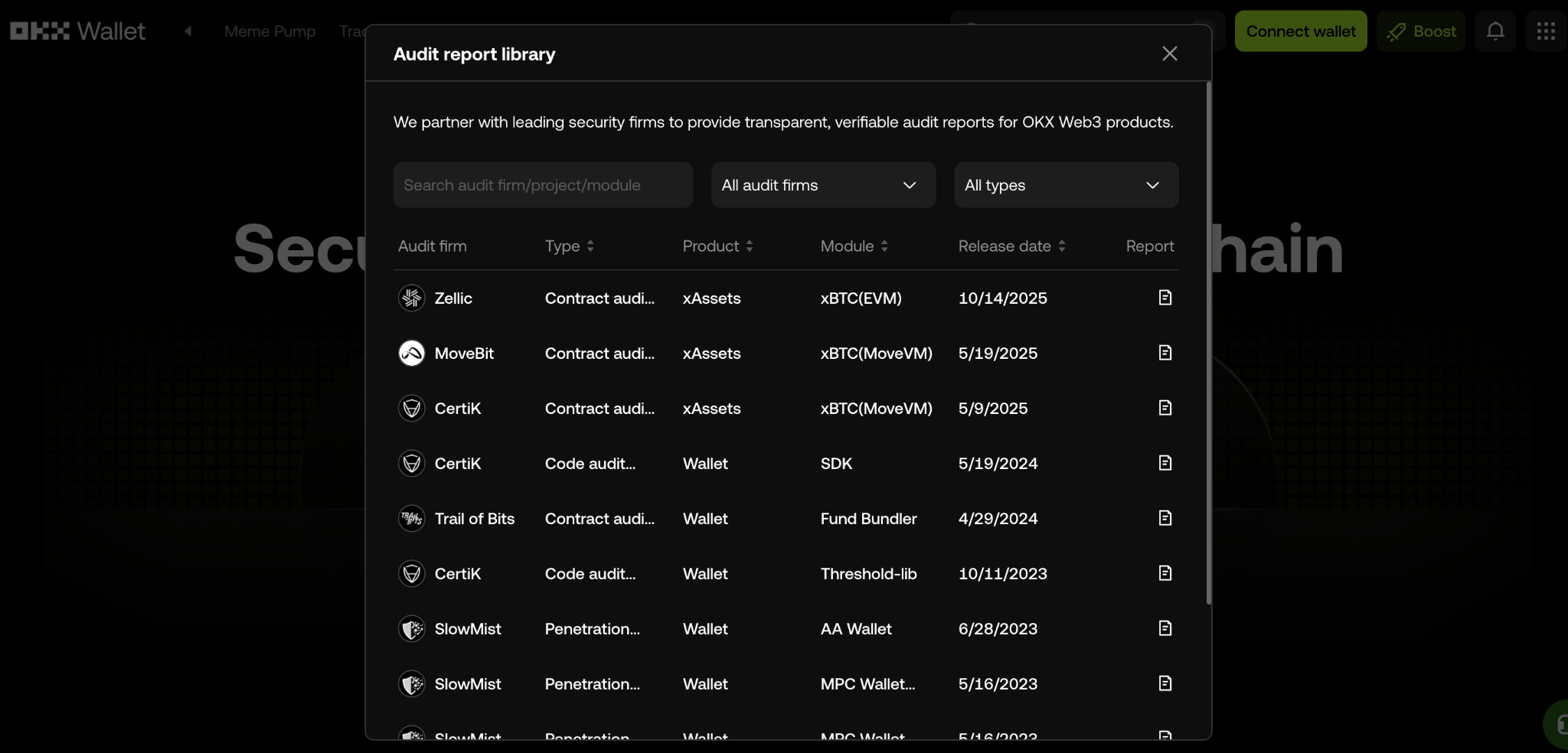

若说白皮书用于解释方法论,审计报告更像“可核验的原始材料”。OKX 帮助中心页将“安全审计报告合集”按审计机构分栏整理,并标注更新日期至 2025 年 11 月 17 日,内容覆盖 App、前端与 SDK 模块、合约与 Marketplace 等不同范围,部分报告还给出风险项数量与修复状态。面向用户,此类结构化整理比单纯挂链接更具可读性。

在审计机构合作里,报告按“审计公司—报告类型—产品—模块—发布日期”呈现,并支持筛选与分页;审计公司名单覆盖 Zellic、MoveBit、CertiK、Trail of Bits、SlowMist、Fairyproof、BlockSec 等多家机构,产品与模块横跨 Wallet、SDK、AA Wallet、MPC Wallet、DEX Router、Marketplace、xAssets 等不同板块。此类呈现方式有两个直观价值:第一,读者可快速定位“某模块最近一次审计来自何方”;第二,审计覆盖面能够被一眼看见,而非藏在长文档里。该部分属于页面交互观察,报告 PDF 可通过链接逐份核验。

更值得讨论的地方在于“上新方式”。审计报告库以 PDF 直链形式呈现,且报告详情按钮直达文档。基于常见产品架构推断,新增报告更可能通过内容配置或服务端列表更新完成,未必依赖钱包客户端发版。若推断成立,安全团队发布审计材料的节奏就能更贴近风险发现节奏,减少“报告已出、用户看不到”的时间差。此处属于交互形态推断,读者可持续观察报告库更新频率加以验证。

结语:安全不是结论,是可复核链路的长期运营

回到叙事层面,一个趋势已经很清晰:安全不再只靠口碑传播,而要靠可验证材料持续累积。OKX 把白皮书与审计报告入口集中在安全中心,并在帮助中心维护审计合集页面,等于把“安全证明材料”做成长期运营资产。对外部观察者而言,持续更新比一次性发布更重要,因为攻击手法会变,链生态会变,产品形态也会变。

跨链犯罪与钓鱼工业化,会迫使行业把安全能力拆成多层:链上监控、地址与域名情报、前端反钓鱼、授权与交易风控、合规筛查与制裁阻断、事后取证与追踪。Elliptic 报告把跨链复杂案件比例拉到台前,Chainalysis 把个人钱包被盗占比写入关键发现,CertiK 把钓鱼损失列为季度第一。三家机构在不同维度给出同一结论:用户侧入口与跨链路径将继续成为主要战场。安全落地页若能把审计与风控能力以可检索方式公开,就能把安全沟通从“信我”变成“看材料”。

写到此处,最容易被误解的一点,需要再强调一次:公开审计报告并不等同于宣称零风险。相反,愿意把报告、机构、范围、日期摆在台面上,往往意味着愿意接受外界追问与复核,也意味着安全团队需要长期维护修复节奏与更新节奏。行业不缺安全口号,缺的是可复核链路。审计报告库与安全白皮书若能持续更新,就可能成为用户选择钱包产品时少数可量化、可比较的依据之一。

发表评论 取消回复